AWS Management ConsoleからEC2インスタンスでLinuxを立ち上げ、インターネット経由でSSH接続してみたいと思います。

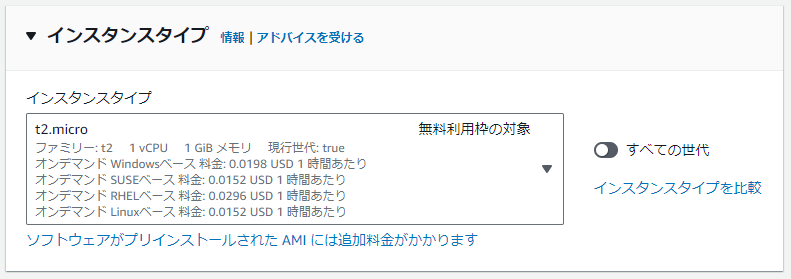

インスタンスサイズはt2microという一番小さいものを使います。

VPCやサブネットはデフォルトで存在するもので賄えますが、今回は敢えて新規作成するパターンでいきます。

目次

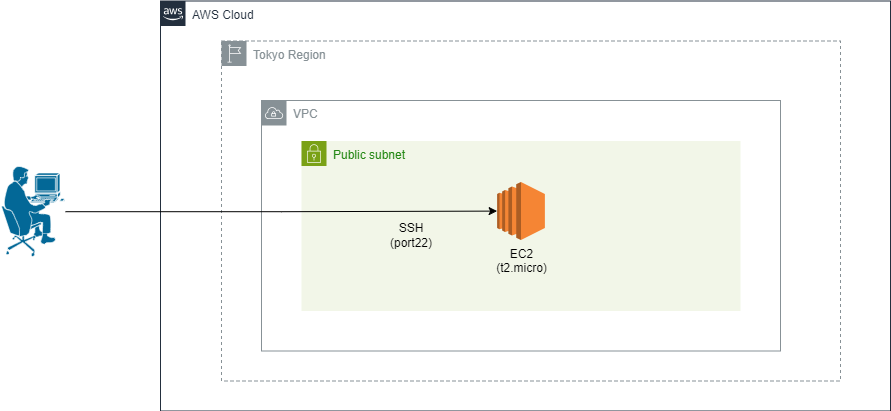

構成

今回の構成は次の通り。パブリックサブネットが一つあり、そこに立ち上げたインスタンスに接続するのみです。シンプル。

手順

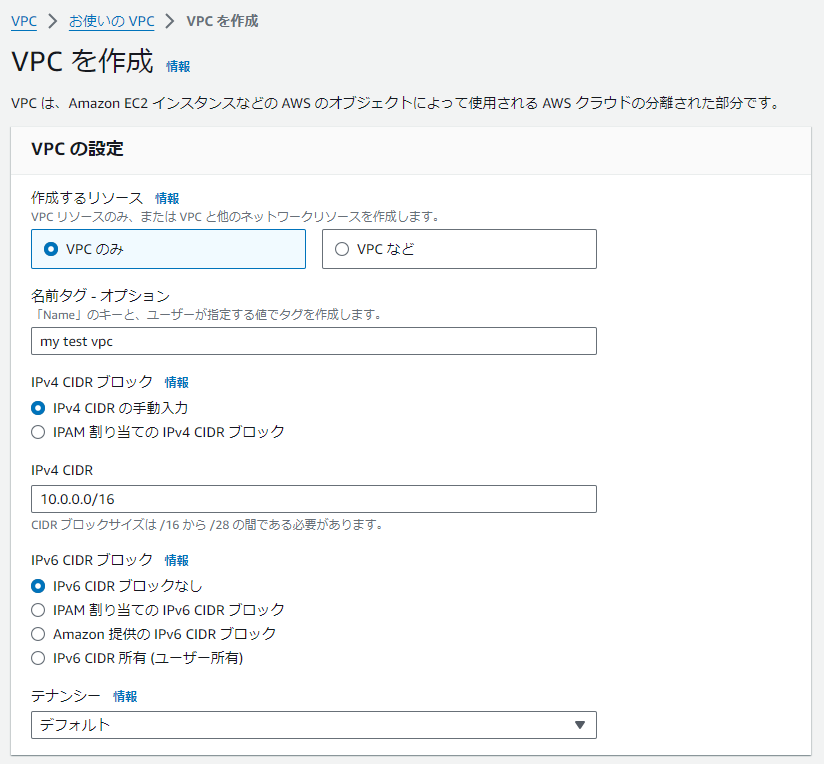

VPCを作成

VPCの名前は「my test vpc」

IPv4 CIDRは「10.0.0.0/16」

です。あとはデフォルト。

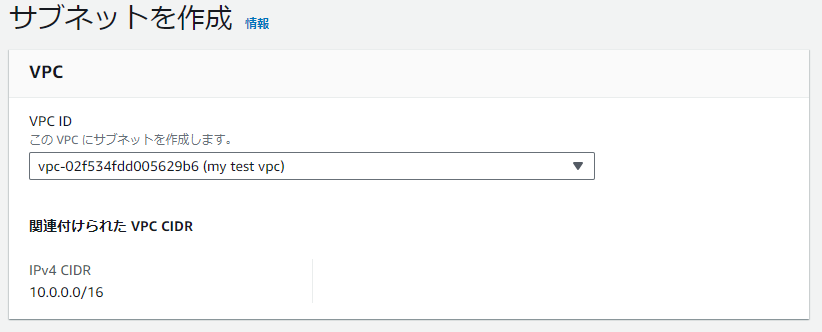

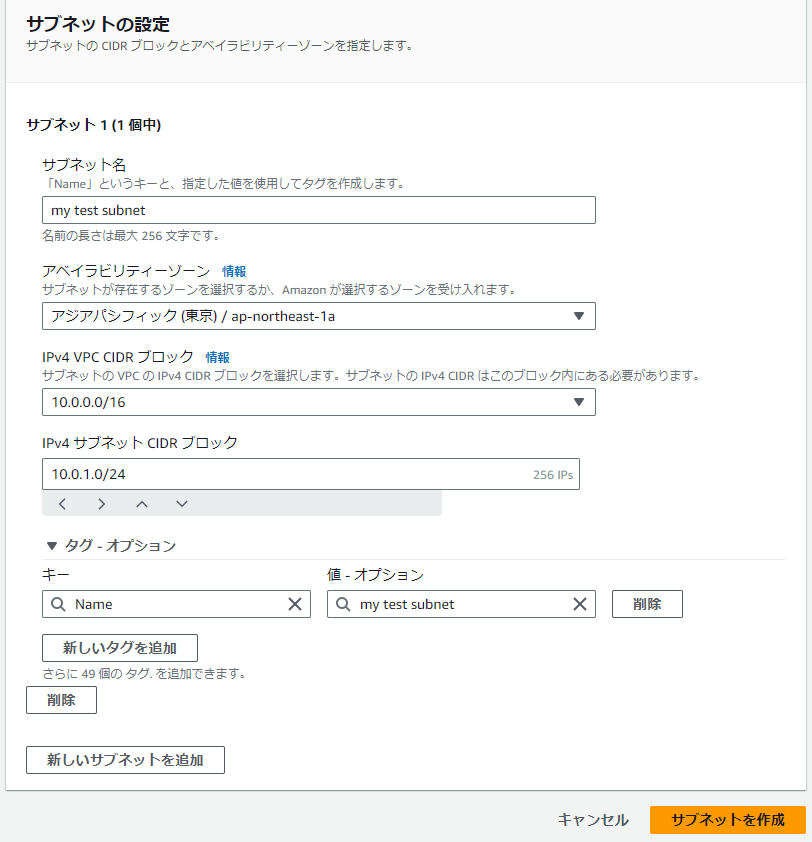

サブネットを作成

次はサブネットです。

サブネット名は「my test subnet」

アベイラビリティゾーンは「ap-northeast-1a」

IPv4 サブネット CIDR ブロックは「10.0.1.0/24」

これで作成します。

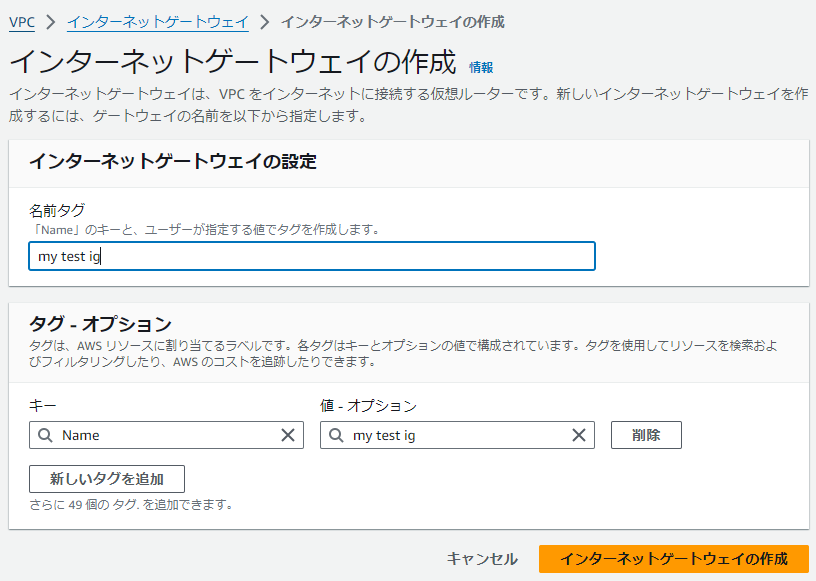

インターネットゲートウェイの作成

次にインターネットゲートウェイを作成します。

名前は「my test ig」として作成。

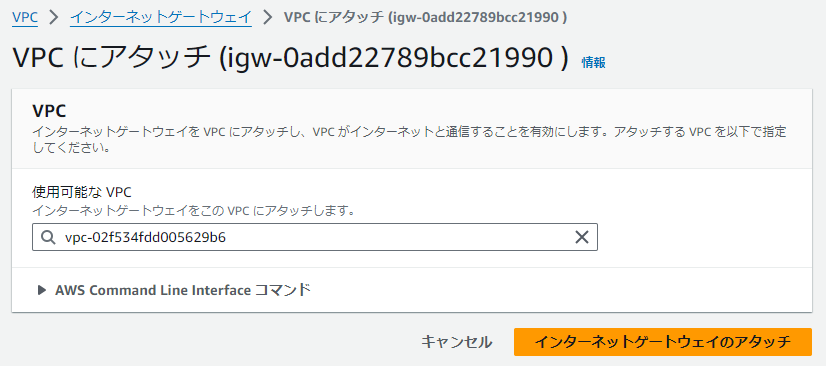

作成したインターネットゲートウェイは使用するVPCにアタッチします。

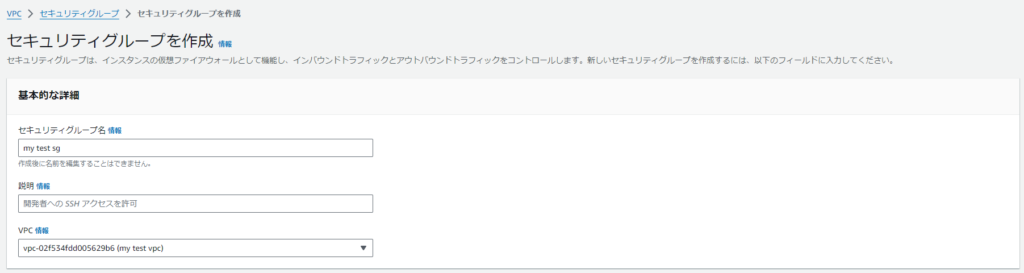

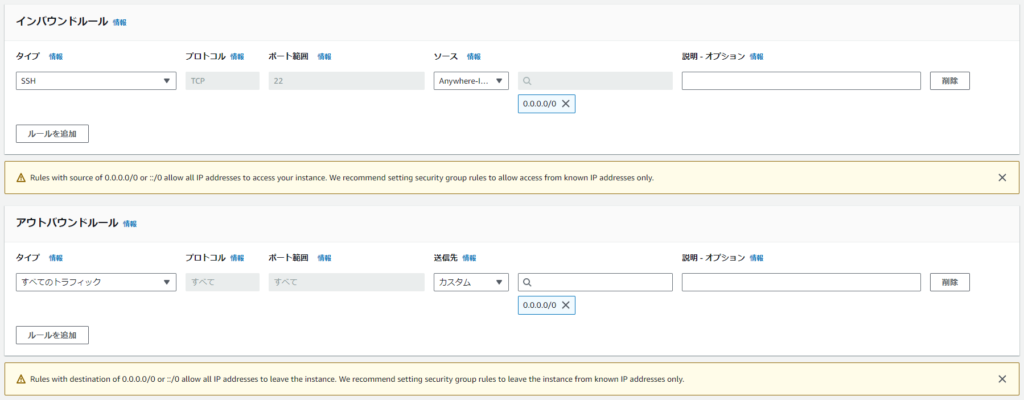

セキュリティグループを作成

次はセキュリティグループです。

セキュリティグループ名は「my test sg」とし、VPCは先ほど作成したものを指定します。

インバウンドルールはSSHで0.0.0.0/0を許可します。推奨されませんがすぐ消すので良しとする。

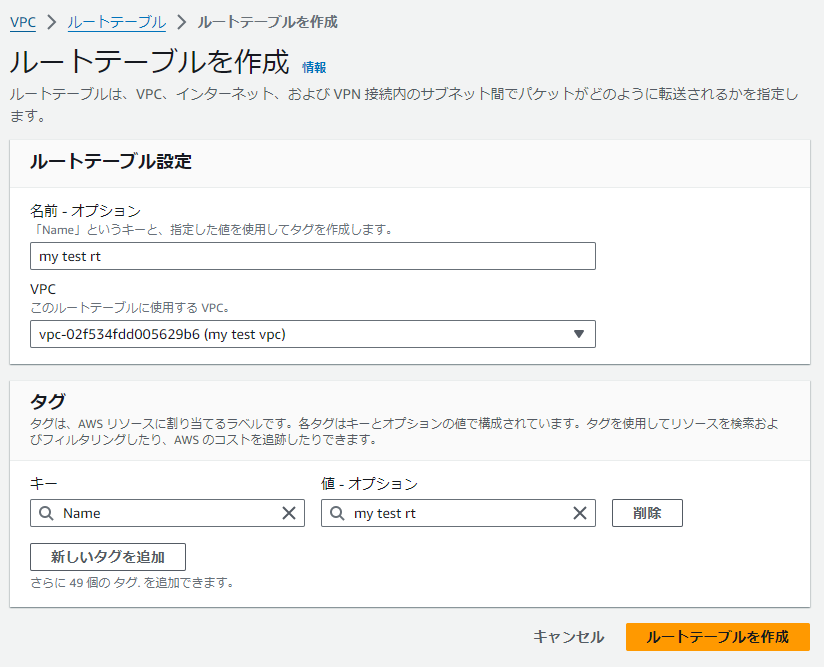

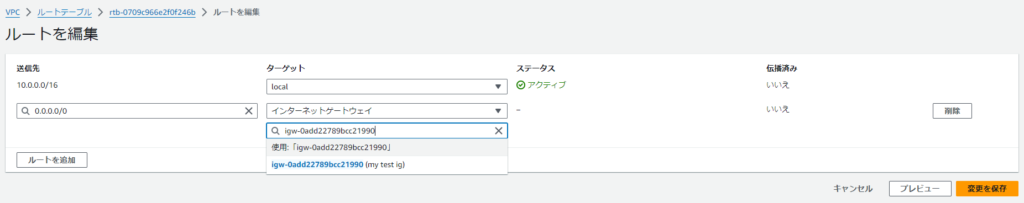

ルートテーブルの作成

ルートテーブルを作成します。先ほど作ったVPCに紐づける形で、名前は「my test rt」とします。

ルートテーブルには、先ほど作成したインターネットゲートウェイを紐づけます。

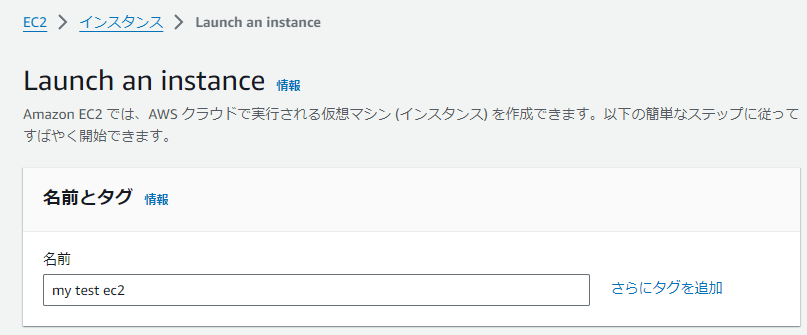

EC2インスタンスを作成

ではEC2インスタンスを起動していきます。

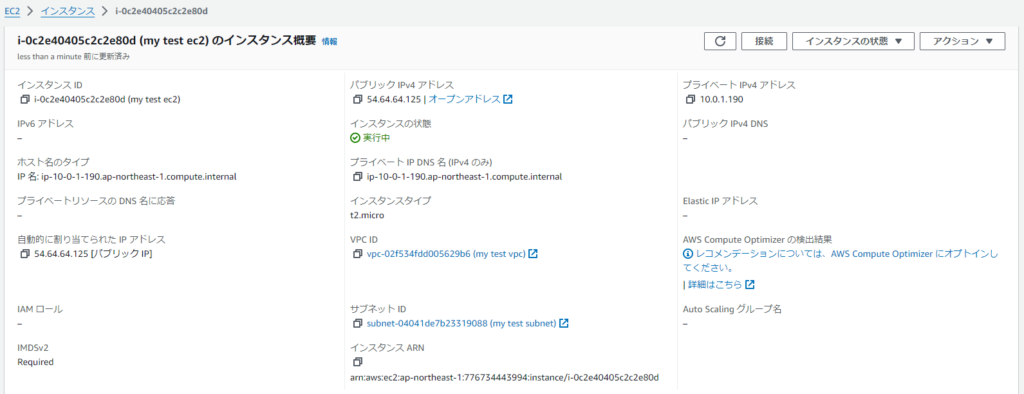

名前は「my test ec2」

マシンイメージは「Amazon Linux 2023 AMI」

インスタンスサイズは「t2 micro」

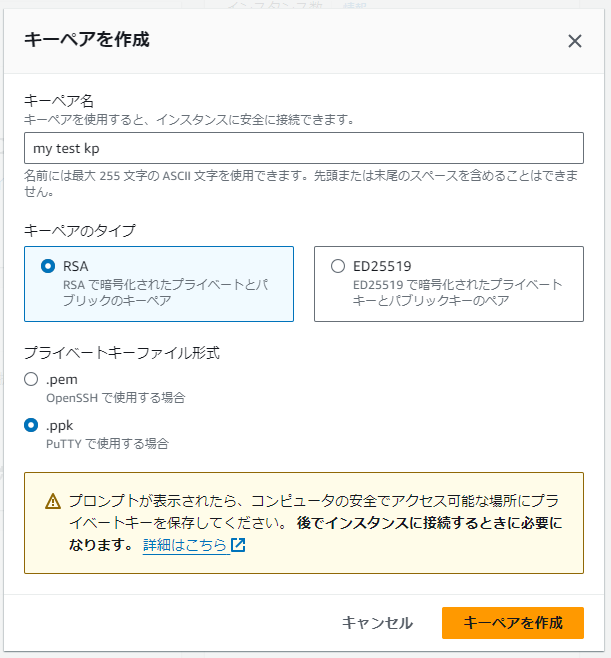

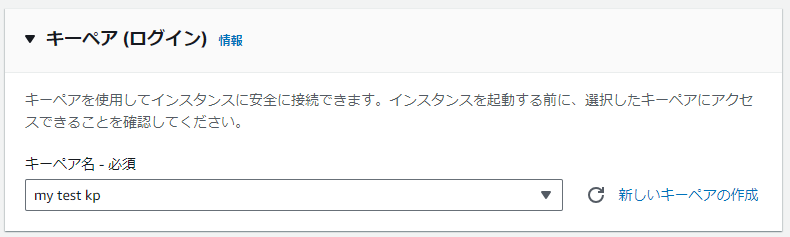

接続するためのキーペアをここで作ります。クライアントはpuTTyを使用するので、拡張子は「.ppk」

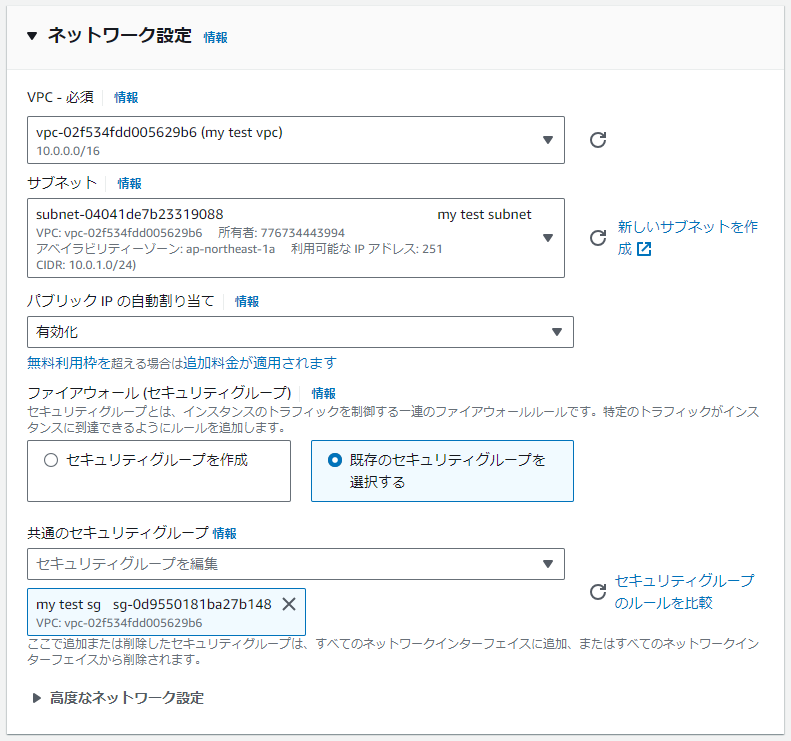

ネットワーク設定は編集してこのようにします。先ほど作成したVPCとsubnet、セキュリティグループを紐づけます。パブリックIPの自動割り当てを有効にします。

あとはデフォルトでインスタンスを起動。

「実行中」であることを確認したら、パブリックIPアドレスに先ほどダウンロードしたキーペアを使って接続します。

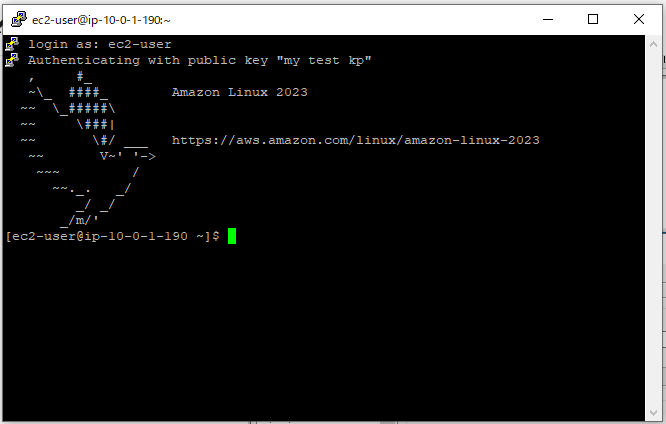

接続

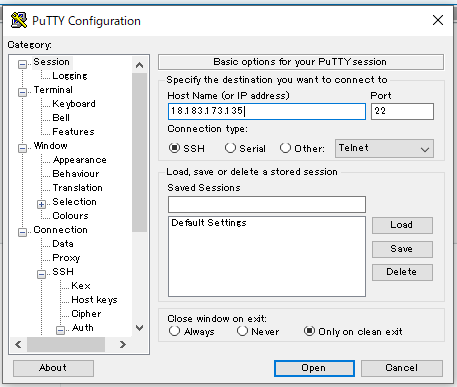

PuTTYを起動。

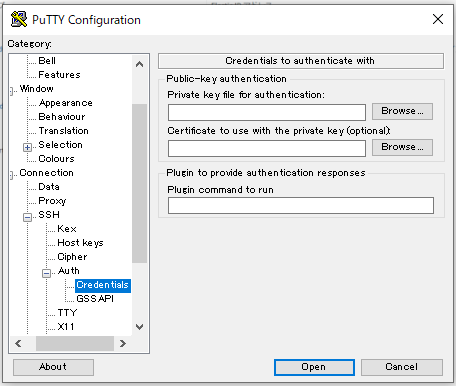

Connection > SSH > Auth > Credentials にて、「Private key file for authentication : 」で先ほどダウンロードしたペアキーを指定します。

Session に戻ってパブリックIPを入力し、Open。

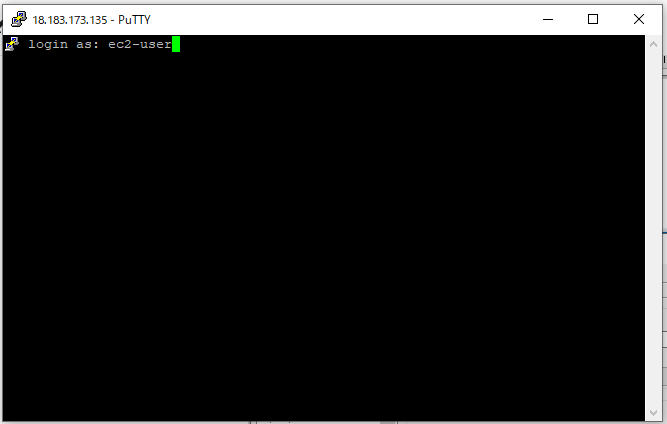

ログイン画面では「ec2-user」を指定。

無事ログインできました。